Вопрос безопасности в последнее время становится все более актуальным в онлайн-среде. Это связано с тем, что даже относительно надежные инструменты, обеспечивающие управление паролями, часто становятся жертвами хакерских атак. Во многих случаях злоумышленники даже не утруждают себя разработкой собственных инструментов с нуля, а используют готовые решения на основе, например, модели MaaS, которые могут быть развернуты в различных формах и целью которых является онлайн-мониторинг и оценка данных. Однако в руках агрессора он служит для заражения устройств и распространения собственного вредоносного контента. Экспертам по безопасности удалось обнаружить использование такого MaaS под названием Nexus, целью которого является получение банковской информации с устройств с Android с помощью троянского коня.

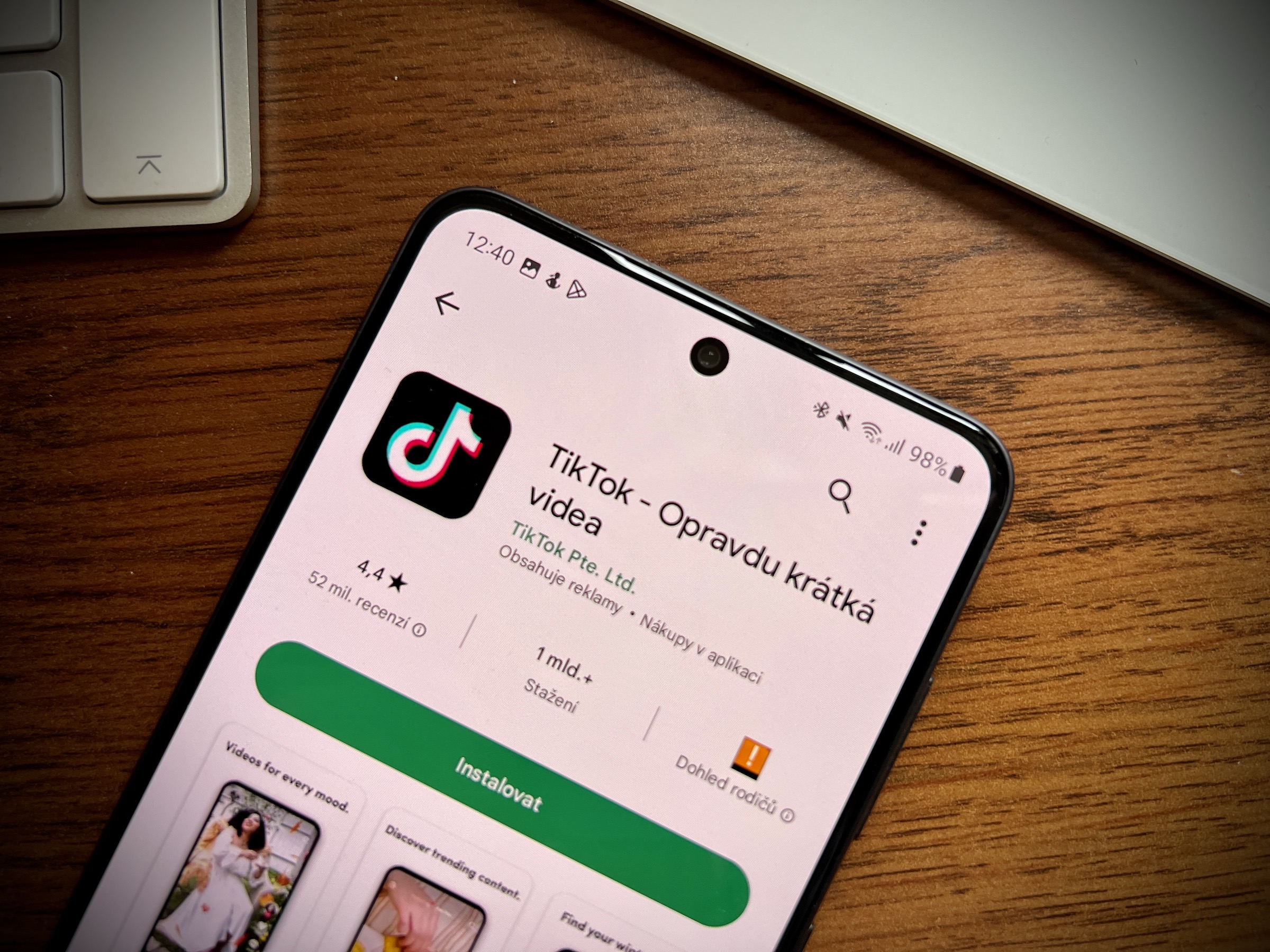

Компания Клифи занимающийся кибербезопасностью, проанализировал методы работы системы Nexus, используя образцы данных с подпольных форумов в сотрудничестве с сервером. TechRadar. Этот ботнет, то есть сеть взломанных устройств, которые затем контролируются злоумышленником, был впервые обнаружен в июне прошлого года и позволяет своим клиентам проводить атаки ATO, сокращенно от Account Takeover, за ежемесячную плату в размере 3 долларов США. Nexus проникает в ваше системное устройство Android маскируясь под легитимное приложение, которое может быть доступно в часто сомнительных сторонних магазинах приложений, и упаковывая не очень приятный бонус в виде троянского коня. После заражения устройство жертвы становится частью ботнета.

Nexus — это мощное вредоносное ПО, которое может записывать учетные данные для входа в различные приложения с помощью кейлоггеров, по сути, шпионя за вашей клавиатурой. Однако он также способен украсть коды двухфакторной аутентификации, доставленные по SMS и informace из относительно безопасного приложения Google Authenticator. Все это без вашего ведома. Вредоносное ПО может удалять SMS-сообщения после кражи кодов, автоматически обновлять их в фоновом режиме или даже распространять другое вредоносное ПО. Настоящий кошмар безопасности.

Поскольку устройства жертвы являются частью ботнета, злоумышленники, использующие систему Nexus, могут удаленно отслеживать всех ботов, зараженные устройства и полученные от них данные, используя простую веб-панель. Сообщается, что интерфейс позволяет настраивать систему и поддерживает удаленное внедрение примерно 450 вполне законных страниц входа в банковские приложения для кражи данных.

Вас может заинтересовать

Технически Nexus — это эволюция банковского трояна SOVA середины 2021 г. По словам Клифи, похоже, что исходный код SOVA был украден оператором ботнета. Android, который арендовал устаревший MaaS. Организация, управляющая Nexus, использовала части этого украденного исходного кода, а затем добавила другие опасные элементы, такие как модуль программы-вымогателя, способный заблокировать ваше устройство с помощью шифрования AES, хотя в настоящее время он, похоже, не активен.

Таким образом, Nexus разделяет команды и протоколы управления со своим печально известным предшественником, включая игнорирование устройств в тех же странах, которые были в белом списке SOVA. Таким образом, оборудование, работающее в Азербайджане, Армении, Беларуси, Казахстане, Кыргызстане, Молдове, России, Таджикистане, Узбекистане, Украине и Индонезии, игнорируется, даже если инструмент установлен. Большинство этих стран являются членами Содружества Независимых Государств, созданного после распада Советского Союза.

Поскольку вредоносное ПО носит характер троянского коня, его обнаружение может осуществляться на системном устройстве. Android довольно требовательный. Возможным предупреждением могут быть необычные скачки объема мобильных данных и использования Wi-Fi, которые обычно указывают на то, что вредоносное ПО взаимодействует с устройством хакера или обновляется в фоновом режиме. Еще одна подсказка — ненормальный разряд батареи, когда устройство не используется активно. Если вы столкнулись с какой-либо из этих проблем, рекомендуется подумать о резервном копировании важных данных и сбросе устройства до заводских настроек или обратиться к квалифицированному специалисту по безопасности.

Чтобы защитить себя от таких опасных вредоносных программ, как Nexus, всегда загружайте приложения только из надежных источников, таких как Google Play Store, убедитесь, что у вас установлены последние обновления, и предоставляйте приложениям только те разрешения, которые необходимы для их запуска. Клифи еще не раскрыл масштабы ботнета Nexus, но в наши дни всегда лучше проявить осторожность, чем быть готовым к неприятным сюрпризам.